Buuctf-misc-另外一个世界 打开后是一张图片,用HXD打开,最后有一串二进制,8位一组分开,转成ASCII,包上flag即可 flag{koekj3s} __EOF__

BUUCTF-MISC-另一个世界 1. 图片直接使用StegSolve分析,没有结果。 2. 图片使用WinHex分析,发现可疑点。 3. 编写脚本,八位一组进行ascii转换。 a='01101011011011110110010101101011011010100011001101110011'flag=' 'b = [a[i:i+8]foriinrange(0,len(a),8)]foriinb: flag=chr(int(i,2))print(flag) 4. ...

buuctf_misc部分wp(8.25更) 加密脚本流量数据字符串 看到n e 可以判断为rsa,脚本解密: import gmpy2 p=gmpy2.mpz(3) q=gmpy2.mpz(11) e=gmpy2.mpz(3) l=(p-1)*(q-1) d=gmpy2.invert(e,l) c=gmpy2.mpz(26) n=p*q ans=pow(c,d,n) print ans 得到结果:5 然而 真实的压缩包 密码是:...

简介:buuctf-misc-15镜子里面的世界 15.镜子里面的世界 题目:直接stegsolve---LSB隐写 下载文件后是一张图片 根据图片名字,我们可以联想到使用工具stegSolve,这题尝试用stegsolve解决:Data Extract 尝试最低位隐写出结果了 按照以下内容进行选择 点击后,向上滑动就可以看到key,也就是我们要找的flag...

BUUCTF-misc题 1.签到 代码语言:javascript 复制 flag{buu_ctf} 2.金三胖 打开gif,发现有一帧显示了flag 这里convert命令分解gif convert aaa.gif 11.png 得到 代码语言:javascript 复制 flag{hello_hongke} 3.二维码 解压文件得到二维码,先扫一下,得到...

0x17 另外一个世界 拖入010editor,拉到最后发现:01101011011011110110010101101011011010100011001101110011 二进制转字符串得到flag:flag{koekj3s} 0x18 隐藏的钥匙 拖入010editor,发现 解码得到flag:flag{377cbadda1eca2f2f73d36277781f00a} 0x19 荷兰宽带数据泄露 ...

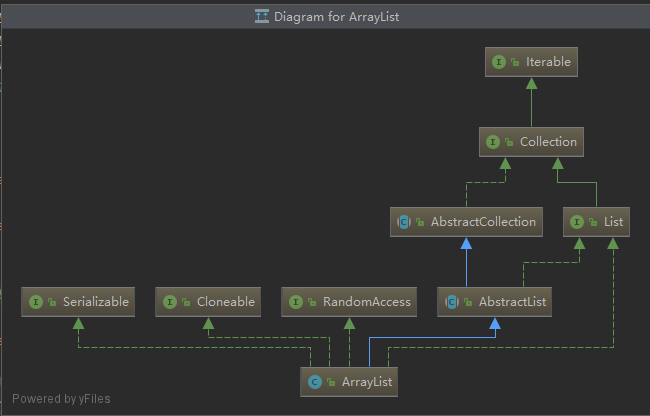

原博文 Buuctf-misc-镜子里面的世界 2020-09-30 21:48 −... 夜布多 0 1214 ArrayList实现原理(JDK1.8) 2019-11-30 19:14 −### ArrayList实现原理(JDK1.8)  ``` java public class ArrayLis... ...

buuctf-misc 另外一个世界 下载压缩包并解压,里面有一张图片,然后利用HXD打开查看一手,末尾有一串二进制码, 然后八个为一组,翻译成ascii得到 这就是flag __EOF__

07. 另外一个世界# 无描述 下载到的图片丢进十六进制编辑器,发现底部有一串二进制数字01101011011011110110010101101011011010100011001101110011,用二进制转文字工具得到 koekj3s,加上 flag 即可 08. FLAG# 请将hctf 替换为 flag 提交,格式 flag{} 下载到一张图片,检查 LSB 隐写之后发现 ZIP 压缩,用 Stegsolve 导出压缩...

可以看到是常规类型,打开磁盘,磁盘中有两个文件,第一个图片已经提示没有用处,打开password.txt可以看到第二个password:RCTF2019卸载这个加密磁盘,用得到的第二个密码再次加载,可以看到再次加载得到的磁盘类型是隐藏由于无法直接打开磁盘,所以用工具查看,这里我用到的是DiskGenius(好像也可以用winhex),打开就可以看到后半...